L’entreprise collecte et produit des données en permanence : courriels, documents, bases de données, historiques de processeurs métiers… Ces données de plus en plus numérisées font l’objet de traitements organisés et de plus en plus automatisés, que ce soit dans les locaux de l’entreprise et à l’extérieur de celle-ci : télétravail, travail nomade (commerciaux…).

Parce que les organisations se structurent de plus en plus autour de leur système d’information (SI), ces dernières doivent mettre en œuvre des actions et des politiques de sécurisation de ces derniers car elles revêtent un intérêt stratégique pour l’entreprise.

sommaire

- Les objectifs de la sécurité des systèmes d’information (SSI)

- L’origine des risques pesant sur le SI

- La sécurité du SI nécessite une approche globale

- Les quatre dimensions de la sécurité du SI

- L’entreprise doit définir une politique de sécurité

Les objectifs de la sécurité des systèmes d’information (SSI)

La sécurité des systèmes d’information (SSI) peut être définie comme l’ensemble des règles, procédures, moyens techniques, humains et organisationnels utilisés pour préserver la confidentialité, l’intégrité et la disponibilité des données traitées par les systèmes d’informations.

La SSI va ainsi être un outil de gestion du risque numérique. Son domaine est plus vaste que la sécurité informatique, car elle y intègre les dimensions humaines et informationnelles.

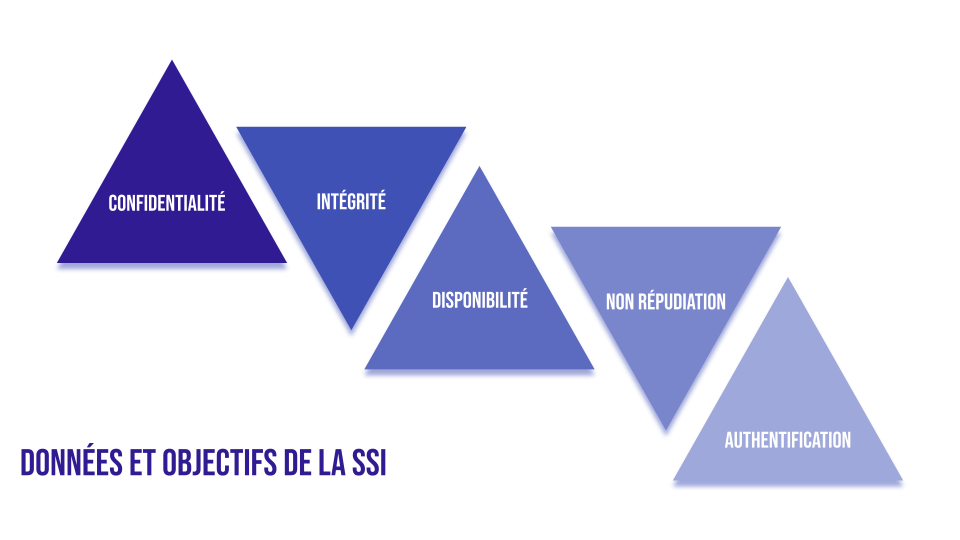

La sécurité numérique vise généralement cinq principaux objectifs.

Le système d’information est sujet à divers types de risques comme la modification ou la suppression d’informations, la révélation des informations à des tiers qui ne doivent pas en avoir connaissance, une impossibilité d’accéder au SI ( pannes, erreurs ou malveillance…)

Cinq objectifs sont déterminés pour anticiper la survenance de ces risques

- La confidentialité des données: rendre l’information inintelligible à d’autres personnes que les seuls acteurs de la transaction. (cryptage etc)

- L’intégrité des données: déterminer si les données n’ont pas été altérées durant la communication (de manière fortuite ou intentionnelle).

- La disponibilité des données: garantir l’accès à un service ou à des ressources.

- La non–répudiation: garantir qu’aucun des correspondants ne pourra nier la transaction.

- L’authentification : assurer l’identité d’un utilisateur, c’est-à-dire de garantir à chacun des correspondants que son partenaire est bien celui qu’il croit être.

Ces objectifs doivent s’appliquer à l’ensemble des opérations réalisées par l’entreprise, en interne comme en externe (comme pour les télédéclarations, les échanges de données informatisées, l’émission de devis ou de factures électroniques etc…)

L’origine des risques pesant sur le SI

La sécurité d’un système informatique est souvent comparée à une chaîne en expliquant que le niveau de sécurité d’un système est caractérisé par le niveau de sécurité du maillon le plus faible. Ainsi, une porte blindée est inutile dans un bâtiment si les fenêtres sont ouvertes sur la rue.

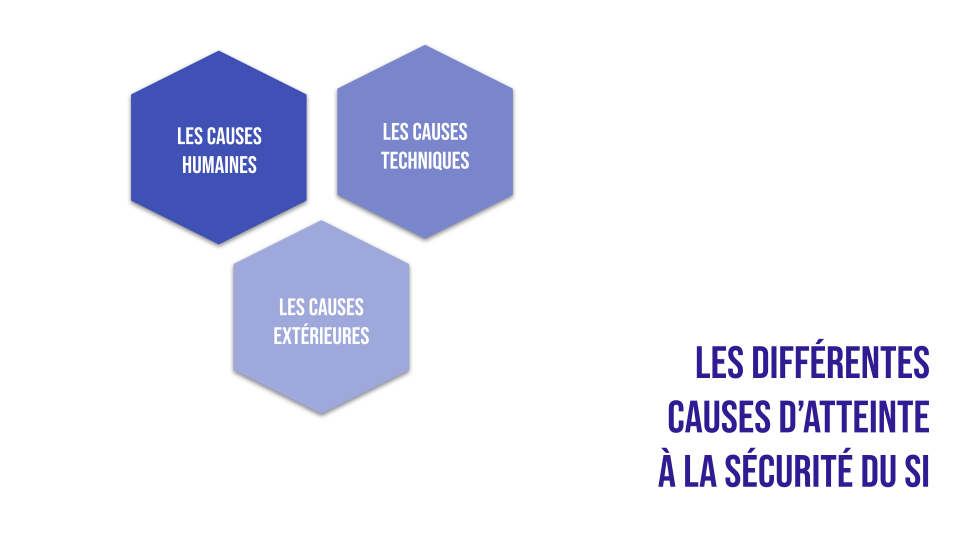

On peut ainsi identifier trois types de causes :

- humaine

- causes extérieures à l’organisation

- techniques

Les causes humaines

Parmis les causes humaines, on peut ainsi relever la maladresse (traitement non souhaité, effacer involontairement des données ou des programmes…), mais aussi l’inconscience (introduction de programmes malveillants, un mot de passe trop simple ou inscrit sur un post-it sur son écran d’ordinateur…), et bien évidemment la malveillance.

Dans cette dernière hypothèse, une personne parvient à s’introduire sur le système, légitimement ou non, et à accéder ensuite à des données ou à des programmes. On retrouve ici l’ensemble des activités des blacks hacker, ou pirates informatiques.

Les causes extérieures

Les causes extérieures peuvent relever d’évènements comme des incendies, une inondation, des coupures ou des surtensions électriques qui endommagent les serveurs ou les rendent inaccessibles…

Les causes techniques

Les causes techniques sont multiples. Une cause classique est la surchauffe des serveurs : les processeurs produisent de la chaleur, et si la salle serveur est mal ventilée, les serveurs montent en température et se mettent en sécurité, en s’éteignant. L’usure des matériels est aussi une cause technique classique, de même qu’un réseau wifi ou ethernet sous dimensionné pour l’utilisation.

Une panne peut être provoquée par un fournisseur comme la mise à jour de Crowdstrike qui a bloqué en cascade des milliers d’ordinateurs et provoqué une panne mondiale.

La sécurité du SI nécessite une approche globale

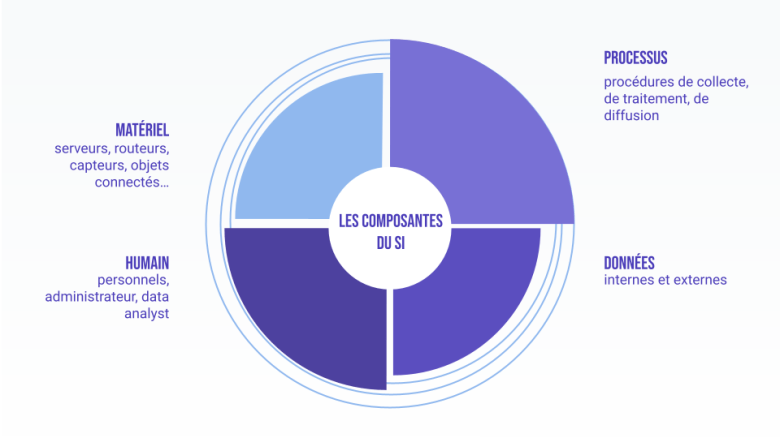

Un SI est différent du parc informatique, qui regroupe l’ensemble du matériel informatique (ou hardware, soit les serveurs, routeurs, ordinateurs, tablettes, smartphone, objets connectés etc) et les logiciels et applications utilisés (software).

Processus, transaction, et sécurité du SI

Le système d’information est plus vaste, il regroupe ainsi l’ensemble de ressources matérielles (parc informatique), organisationnelles (procédures, processus), humaines (utilisateurs) permettant la collecte, le stockage, la structuration, la modélisation, la gestion, la manipulation, l’analyse, le transport, l’échange et la diffusion des informations au sein d’une organisation.

Le SI est également structuré par métier (comptabilité, production, logistique, vente/marketing, ressources humaines etc) et par processus.

Le processus est un ensemble d’activités finalisées par un objectif global matériel (fourniture d’un produit) ou immatériel (fourniture d’un service) destiné à un « client » interne à l’entreprise (service, département, poste de travail) ou externe (client au sens traditionnel, fournisseur, etc.).

La sécurité du SI ne peut se résumer ainsi à l’installation d’un antivirus, elle nécessite l’analyse des processus et des transactions effectuées lors de la réalisation de ce processus.

Un processus définit en effet les différents acteurs et les actions qu’ils doivent réaliser. De ce fait, un processus permet de déterminer :

- les informations nécessaires à chaque acteur pour la réalisation d’une activité

- les niveaux d’autorisations et de délégations

- les pouvoirs de chaque acteur

- le nombre d’activités nécessaires à la réalisation de l’objectif du processus.

Un processus peut donc être issu de la réalisation de plusieurs transactions

Une transaction est une séquence d’opérations de lecture ou de mise à jour sur une base de données, se terminant par la validation de toutes les opérations effectuées pendant la transaction, ou leur annulation. Autrement dit, la transaction transforme le contenu de la base de données d’un état A vers un état B.

Par exemple, un processus relativement courant est celui de la paie. Pour réaliser la paie, différents acteurs vont intervenir dans le processus et différentes données vont être traitées.

Ainsi, pour déterminer le salaire net d’un individu, il va falloir croiser différentes données :

- les données personnelles du salarié (nom, prénom etc, numéro d’immatriculation sociale, IBAN…)

- le poste,

- les éléments de rémunération (taux, primes, avantages en nature…)

- les absences éventuelles (congés, maladies, absences non indemnisées ou non rémunérées) pour effectuer les retenues

- taux de prélèvement à la source

Différents acteurs vont intervenir

- l’assistant RH

- l’assistant comptable

- le responsable comptable

Les opérations réalisées seront

- l’établissement du bulletin de paie par le traitement des données collectées

- la saisie comptable du bulletin (et des congés payés éventuellement)

- la validation du paiement

- le stockage du bulletin de paie et sa mise à disposition auprès du salarié

- la déclaration sociale nominative

La sécurité des données (confidentialité, intégrité, authentification, non répudiation…) doit être garantie à chaque transaction. Il est donc nécessaire de déterminer les informations nécessaires à chaque acteur pour la réalisation de son activité (et uniquement les informations nécessaires) et sa faculté de créer, modifier, actualiser ou supprimer des données. Chaque acteur doit être identifié et authentifié.

Les quatre dimensions de la sécurité du SI

la sécurité physique

Cette dimension est la plus simple à appréhender, il s’agit ici de la sécurité au niveau des infrastructures matérielles : salles sécurisées, lieux ouverts au public, espaces communs de l’entreprise, postes de travail des personnels, etc.

L’accès aux locaux sensibles est ici organisé et sécurisé : le serveur par exemple est dans une salle verrouillée, accessible avec une clé ou un badge/code, un gardiennage ou un système de surveillance est organisé selon le risque identifié etc.

la sécurité logique

La sécurité logique s’exerce au niveau des données, des applications ou encore des systèmes d’exploitation.

Elle implique d’une part la mise à jour de sécurité des logiciels et des systèmes d’exploitation, mais également la gestion des droits d’accès des utilisateurs ou de catégories d’utilisateurs.

Chaque utilisateur a la jouissance d’un certain nombre de privilèges. L’administrateur est un utilisateur avec de nombreux privilèges (il peut tout faire), les utilisateurs ordinaires ne peuvent effectuer que des actions prédéfinies.

Les utilisateurs ordinaires ont des droits d’accès limités généralement à

- la création de données (créer un nouveau client, enregistrer une facture…),

- l’écriture de données (ce qui implique la modification de données (adresse d’un contact par exemple),

- la destruction de leurs propres données

- l’autorisation d’une la lecture partagée d’autres données d’utilisateurs ordinaires.

La gestion des droits d’accès

Les droits d’accès correspondent à l’ensemble des autorisations attribuées à un utilisateur :

- Droit d’accéder au SI

- Droit d’accéder à des données déterminées

- Pouvoirs de l’utilisateur

L’exercice des droits d’accès nécessitent d’une part l’identification de l’utilisateur, et son authentification.

La distinction identification/authentification

- L’identification : l’utilisateur du SI est reconnu par un identifiant qui lui est attribué et les droits qui lui sont attribués

- L’authentification : il confirme son identité par un mot de passe ou un élément que lui seul connaît. Cet élément est chiffré et crypté.

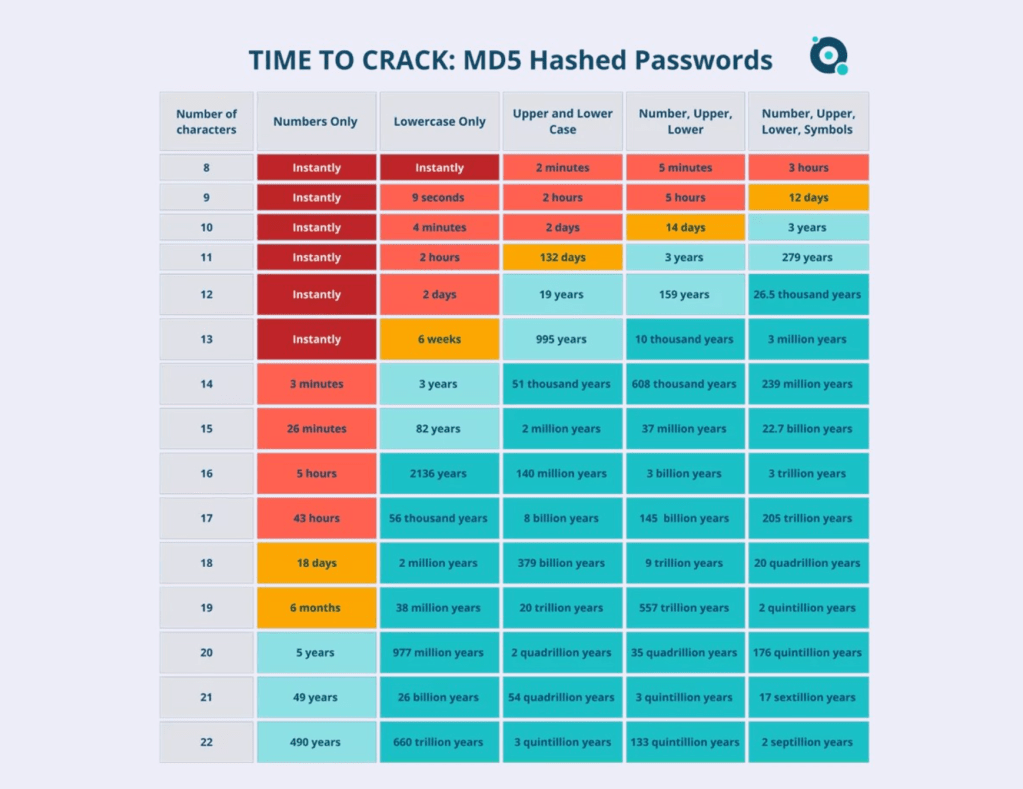

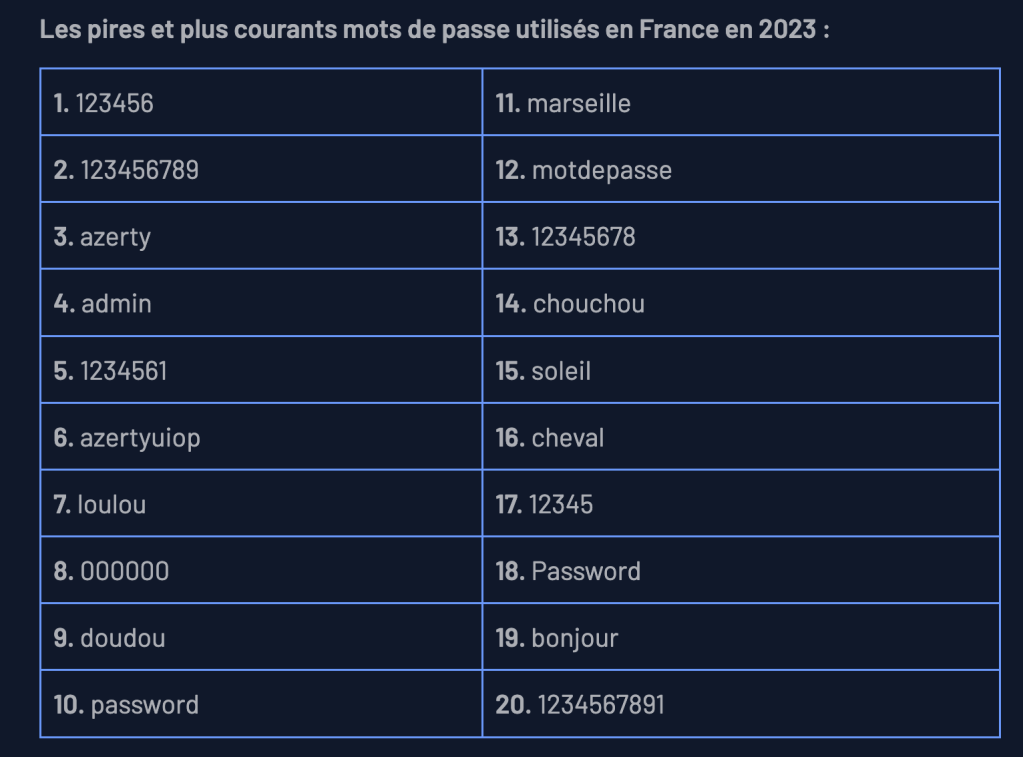

Pour des raisons de sécurité logique, l’administrateur peut obliger l’utilisateur à changer régulièrement de mot de passe ou à imposer un certain nombres de caractères, de caractères spéciaux, de majuscules etc pour rendre plus difficile leur décryptage

L’identité de l’utilisateur est ainsi d’une part garantie (lui seul en théorie connaît son mot de passe) par l’authentification, les droits limités garantissent l’intégrité de la totalité des données (pas de suppression de données d’autres utilisateurs) et du SI (pas d’installation non contrôlée d’un logiciel, spyware etc).

la sécurité des télécommunications

Toute donnée qui transite d’un point A vers un un point B est susceptible d’être interceptée que ce soit au sein des locaux des entreprises ou à l’extérieur (personnel nomade ou télétravail). Il peut s’agir ainsi d’échanges de données via le WIFI, des postes vers le serveur local, ou vers le cloud, des migrations des données pour une sauvegarde en ligne, des services de messagerie (slack, teams…), des visios… Les données doivent donc faire l’objet d’un chiffrement pour être rendues inintelligibles pour une autre personne que leur destinataire.

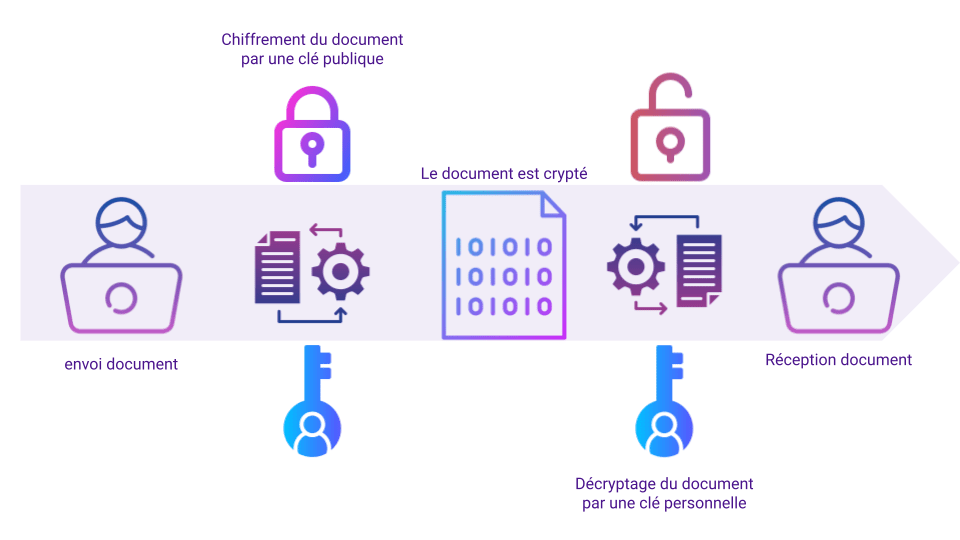

Le chiffrement

Le chiffrement est une méthode de codage/décodage des données mettant généralement en œuvre un mécanisme de clé(s) logique(s) afin de rendre impossible la lecture d’un fichier à des tiers qui ne possèdent pas la ou les clé(s).

La clé de chiffrement est une clé cryptographique, c’est-à-dire un ensemble de valeurs mathématiques convenues par l’expéditeur et le destinataire. Le destinataire utilise la clé pour déchiffrer les données et les transformer en texte brut lisible.

Il peut être symétrique, la même clé est utilisée par l’expéditeur et le récepteur, ou asymétrique, deux clés sont alors nécessaires.

Le hachage

Le hachage permet d’assurer l’intégrité des informations échangées, en vérifiant la non altération des données au cours de l’échange. Une fonction de hachage calcule, à partir de la donnée entrée, une « empreinte » (condensé représentant l’information envoyée) comparée à l’arrivée à la donnée reçue.

Ces technologies font partie intégrante de la blockchain notamment.

La sensibilisation des utilisateurs

L’adoption de mesures de sécurité par les utilisateurs nécessite qu’ils soient informés ou avertis à la fois des menaces informatiques et de leurs enjeux pour l’organisation. A défaut, les utilisateurs peuvent légitimement interpréter ces mesures comme des contraintes inutiles, une perte de temps ou une mise en cause de leur autonomie ou compétences. Une prise de conscience des enjeux favorise l’adoption de bonnes pratiques. Imposer des outils informatiques sans accompagner leur adoption par les équipes se révèle ainsi contre productif.

L’adoption de bonnes pratiques

Adopter un mot de passe fort et unique

Un mot de passe faible est déchiffré entre une seconde et un jour. Dès qu’il est corrompu, il est immédiatement déchiffré sur d’autres SI.

Ne pas se connecter à un wifi public. Le wifi public est un réseau internet où chacun peut se connecter. Par conséquent, il est facile de s’introduire dans le système d’un ordinateur, téléphone malgré une session sécurisée par mot de passe par ce réseau. Concrètement, cela revient à fermer une porte en laissant la fenêtre ouverte.

Ne pas utiliser du matériel privé pour un usage professionnel ou inversement

Verrouiller son ordinateur lorsqu’on ne l’utilise pas

L’entreprise doit définir une politique de sécurité

La sécurité informatique étant stratégique pour l’entreprise, elle doit être menée par le plus haut niveau de l’entreprise (ce n’est pas que “le boulot du service informatique”). Un diagnostic initial doit être dressé, puis des mesures définies et mise en œuvre à long terme par l’ensemble des intervenants du SI. On peut

Identifier les risques

Ces risques peuvent porter sur différents éléments :

- le patrimoine informatique, qui est déterminant dans l’efficacité et la performance de l’entreprise, notamment par le recueil des données, le traitement des informations et l’automatisation des processus. Ce patrimoine informatique implique notamment la gestion des sauvegardes qui est une activité essentielle dans la gestion de l’entreprise (disponibilité de l’information) et qui répond aux obligations juridiques d’archivage de données et l’obligation d’assurer l’intégrité, la disponibilité, la sécurité, la confidentialité et la traçabilité de ces données afin de produire une preuve recevable en cas de contentieux.

- les risques financiers, lié à l’incapacité de l’entreprise de fonctionner (perte de chiffre d’affaires) et sa responsabilité des dommages causés aux tiers (divulgation de données, retard dans l’exécution d’un contrat)

- les risques d’image, qui peuvent nuire à l’activité de l’entreprise.

Hiérarchiser les risques

Pour ce faire, l’entreprise va évaluer la fréquence potentielle des risques identifiés, leur probabilité et leur impact sur l’organisation pour les hiérarchiser. Par exemple, une entreprise qui est sur un territoire de plus en plus impacté par des épisodes météorologiques de type inondation devra prendre des mesures spécifiques.

Identifier les causes des risques

Cette recherche est globale, elle pose les risques liés à l’écosystème de l’entreprise en prenant en compte les parties prenantes de l’entreprise : partenaires, fournisseurs de services numériques, sous-traitants, clients, mais également filiales et services supports internes.

Définir des normes et procédures, ainsi que les rôles et responsabilité

Il s’agit ici de répondre à cette question simple : qui fait quoi et quand.

La définition de normes et de procédures concerne par exemple la fréquence des sauvegardes, en physique comme sur le cloud, la maintenance informatique, la gestion des droits d’accès, la révocation en cas de départ de l’entreprise… mais aussi la sensibilisation et la formation des personnels, que ce soit les nouveaux entrants ou en formation continue.

Autre élément à considérer, l’externalisation ou la réintégration de certaines activités critiques en terme de sécurité informatique.

Prévoir un plan de continuité

Ce plan de continuité vise à permettre à l’entreprise de continuer son activité, même en mode dégradé. Il organise le redémarrage des activités le plus rapidement possible avec le minimum de perte d’informations, avec ou sans l’assistance d’un prestataire.